反编译和重新签名打包(APK Reversing and Resigning)是一种技术,允许开发者或黑客研究和修改已经编译的Android应用程序。这项技术可以解析已经编译的应用程序,查看其源代码和资源文件,以及修改其行为和功能。

## 反编译(APK Decompiling)

反编译是指将已经编译的应用程序转换回其原始代码和资源文件的过程。这个过程可以帮助我们理解应用程序的内部机制,并且可以修改这些机制以实现我们自己的需求。

要进行APK的反编译,我们需要使用专门的工具。当前比较常用的工具有以下几种:

1. Apktool:Apktool 是一个用于反编译与编译 APK 文件的开源工具。它可以将 APK 文件解包成资源文件和 Smali 代码,并且可以编译修改后的代码和资源文件重新生成新的 APK 文件。

2. JADX:JA通过工件生成已签名的发布apkDX是一个用于将 Android APK 文件反编译为 Java 代码的工具,它能够将 APK 文件中的 DEX 文件转换为 Java 代码文件,并且可以通过反编译的代码进行修改和重新编译。

3. Dex2Jar:Dex2Jar 是一个将 Android DEX 文件转换为 JAR 文件的工具,它可以将 DEX 文件转换为 Java 字节码文件,方便我们在常见的 Java 编辑工具中进行修改和查看。

使用这些工具的过程大致如下:

1. 使用 Apktool 或 JADX 将 APK 文件解包,得到其资源文件和 Smali 代码文件(Apktool),或者 Java 代码文件(JADX)。

2. 如果使用 Apktool,将 Smali 代码文件转换为 Java 代码文件,便于修改和查看代码。

3. 根据需要修改代码和资源文件,以实现自己的需求。

4. 使用 Apktool 或 Dex2Jar 将修改后的代码和资源文件重新编译成 APK 文件,得到最终的 APK 文件。

## 重新签名打包(Re-signing and Repackaging)

重新签名打包是指修改APK文件的签名,并

重新打包成可安装的APK文件。这个过android自定义系统签名程通常用于对已经反编译和修改的APK文件进行重新封装,使其能够在Android设备上正常安装和运行。

以下是重新签名打包的步骤:

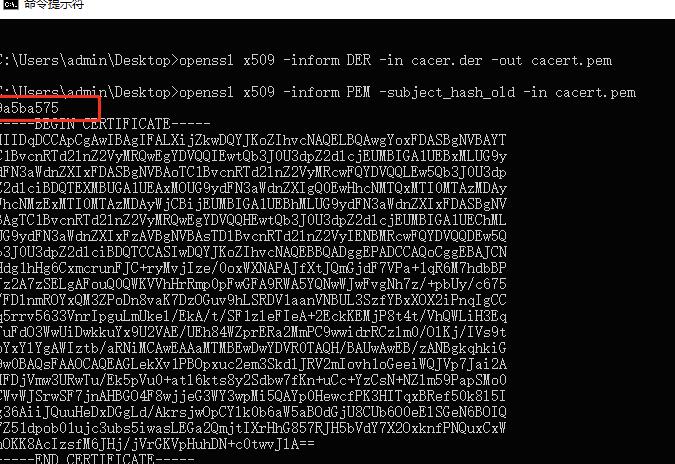

1. 生成新的签名密钥:使用Java的keytool工具生成一个新的签名密钥,包括私钥和公钥。

2. 将新的签名密钥添加到APK文件:使用Jarsigner工具将新生成的签名密钥添加到APK文件的META-INF目录下的CERT.RSA、CERT.SF和MANIFEST.MF文件中。

3. 重新打包APK文件:使用Zipalign工具将重新签名的APK文件进行优化,并生成最终可安装的APK文件。

需要注意的是,在进行重新签名打包时,可能需要配置一些额外的参数,比如指定签名算法、签名证书的别名等。

## 安全注意事项(Security Considerations)

反编译和重新签名打包是一种强大和有用的技术,但也容易被滥用。如果用于非法目的,可能会侵犯他人的知识产权,或者修改应用程序以实施恶意行为。

因此,在进行反编译和重新签名打包时,务必遵守合法和道德规范,不要使用于违法或恶意的目的。同时,也应该尊重开发者的劳动成果和知识产权,不要盗取他人的代码和资源。

总之,反编译和重新签名打包是一项有用的技术,可以让我们更好地理解和修改Android应用程序。但在使用这项技术时,我们需要遵循合法和道德原则,以保护他人的权益和维护技术的健康发展。

易嘉科技

易嘉科技